前言

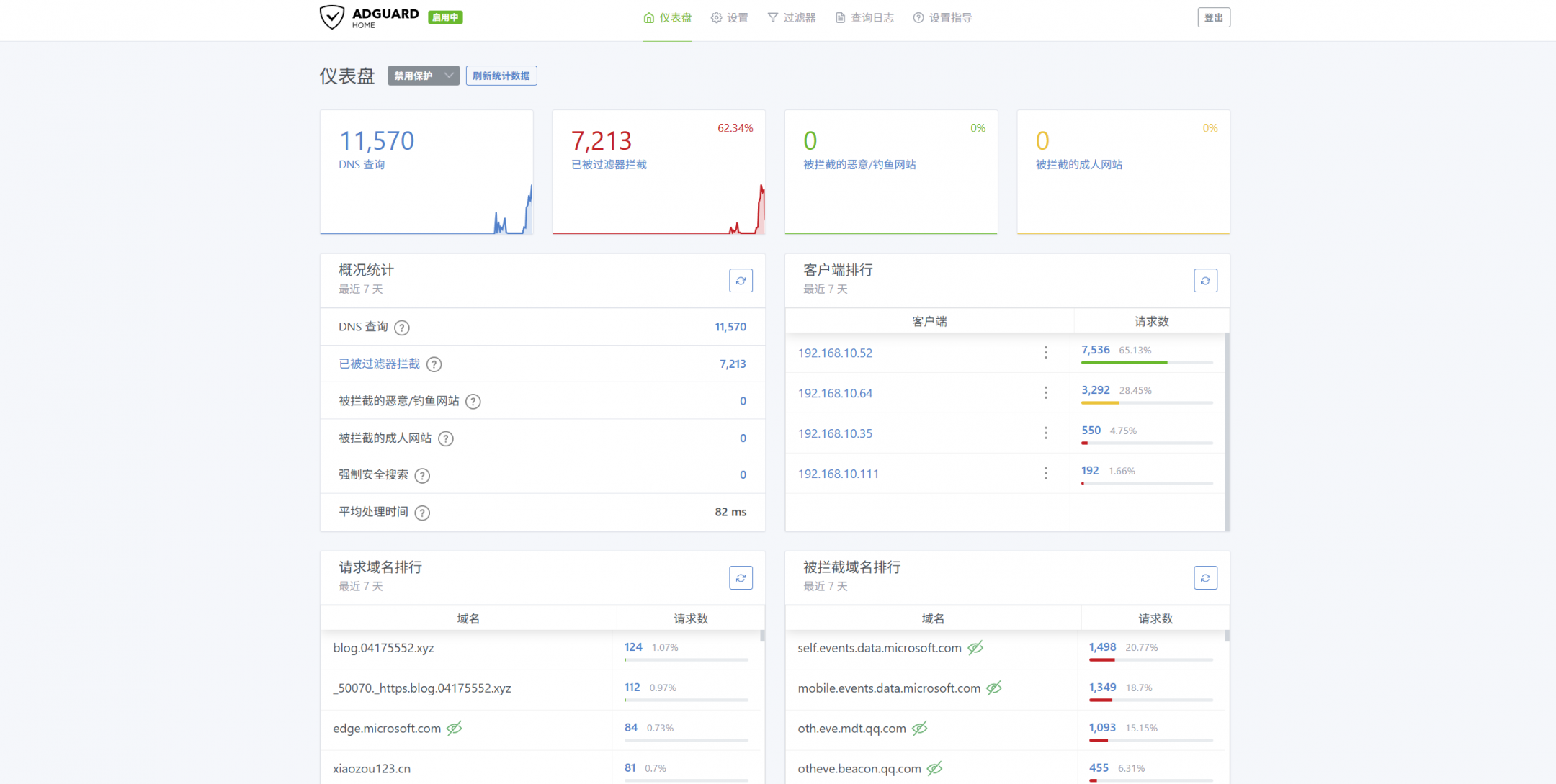

AdGuard Home可以向上游DNS服务器请求解析并将DNS解析结果缓存在本地,同时支持DoT和DoH的加密DNS信息,还可以记录查询日志和DNS黑名单过滤。由此可见,相对于传统路由器的DNS解析或代理(大多数消费级路由器仅仅支持HTTP协议的DNS解析并不支持DoT/DoH,同时不支持DNS黑名单),AdGuard Home的安全性可谓是拉满。部署这个的目的很明确了,主要是做到两点:一是加快解析速度,二是提高DNS解析结果安全性(面对DNS劫持,钓鱼攻击网站等)。

部署教程

容器网络

第一步:创建桥接网络。在控制面板中网络设置,进入网络连接创建虚拟网络桥接。虚拟网络桥接VBR原理是创建了一个虚拟交换机,将物理网络和虚拟网卡纳入同一个局域网,使得其他虚拟设备能够向物理设备一样直接接入局域网并进行通信。这一步虽然并不是必须的,因为绿联的docker管理需要VBR网卡才能识别到,另一方面通过这个方法可以使得dockers的Macvlan网络通过配置可以互相访问。

另外提一点是,macvlan方式创建的网络性能会比bridge(桥)模式性能更好,开销更低。根据本人实测,桥接模式下的iperf3测试速度在1500Mbps左右,而VBR+macvlan能够跑满2.5Gbps。

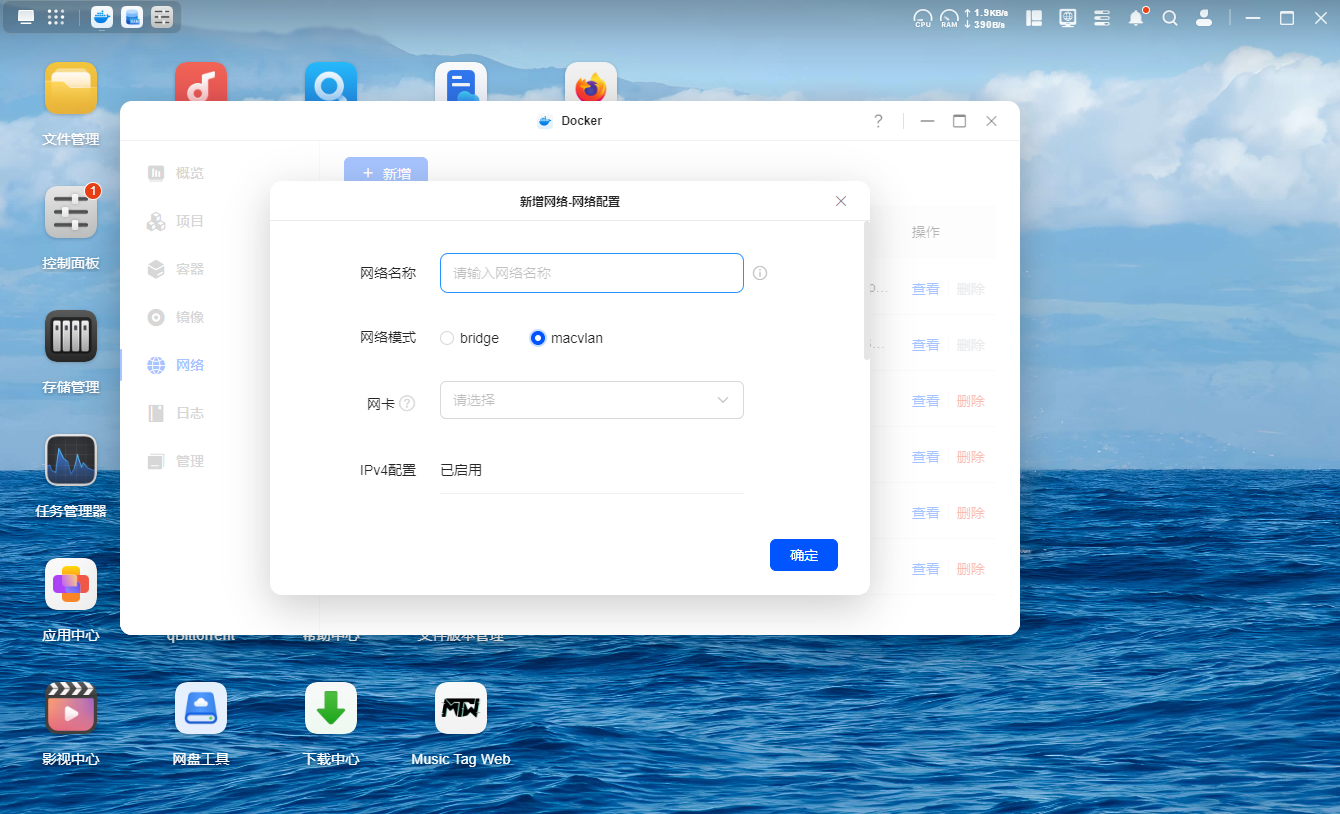

第二步:创建Macvlan网络。在docker的网络管理新增网络,模式选择macvlan即可,网卡选择刚刚创建的VBR网卡。

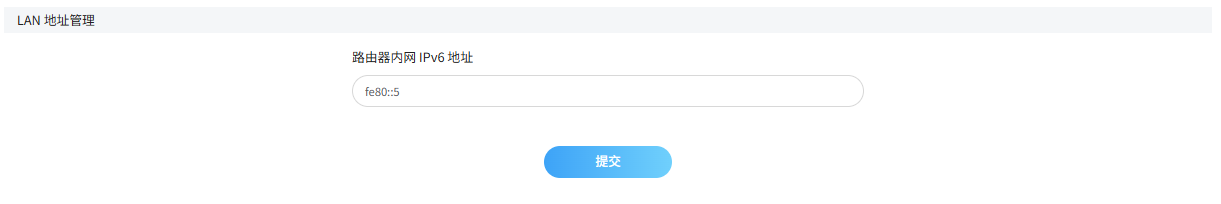

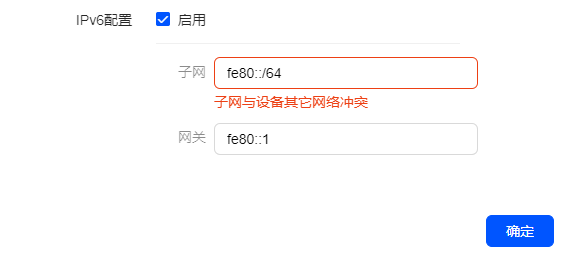

IPv6这一块选择和路由器局域网分配的唯一链路地址或唯一本地地址(唯一全球地址会因为路由器拨号下发的IPv6前缀变化而变化),例如:fe80开头的或者fd开头的。地址前缀和路由器保持一致!(本人因为已经创建了一个了,所以会冲突)

唯一本地地址相当于私有IP,可以在不同的局域网路由,例如fd80:1111::/64网段的流量可以通过路由表到fd80:1112::/64网段。而唯一链路地址是不可以路由的,也就是说只能在本地链路(同一广播域或同一局域网)内传播,可以理解为可以被二层交换机交换,而不能被路由器转发。

容器镜像

第一步:镜像加速器配置。一般来说不需要配置,因为绿联的容器套件可以正常拉取镜像(可能广州距离香港出口比较近),如果遇到网络问题,参考官方文档:绿联云知识中心。

第二部:拉取镜像。直接搜索拉取就行。

部署参数

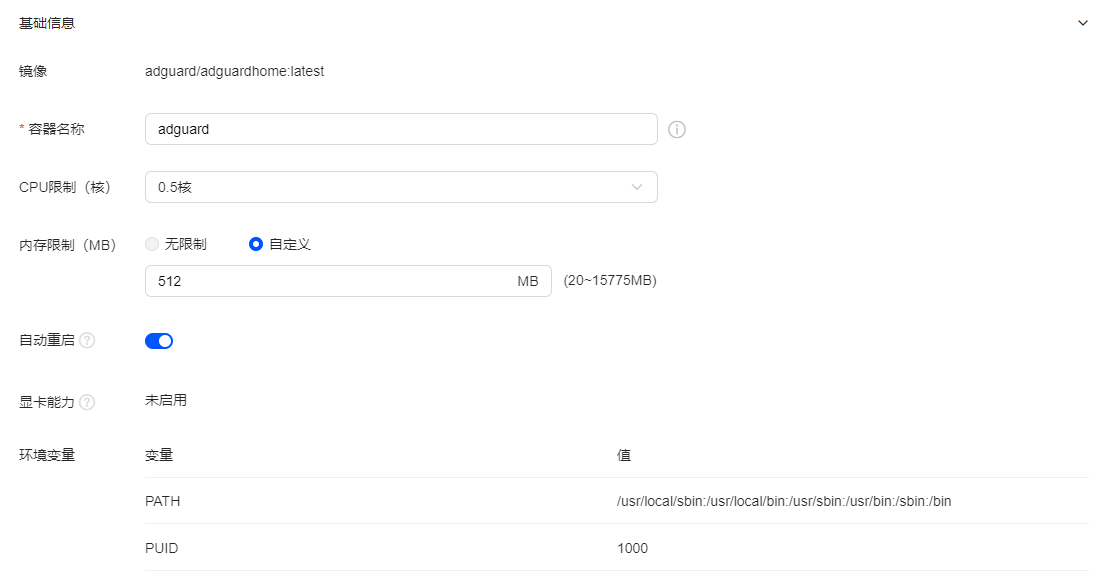

基础信息。环境变量不用动,其他按照自己来(内存一定大于128M)。

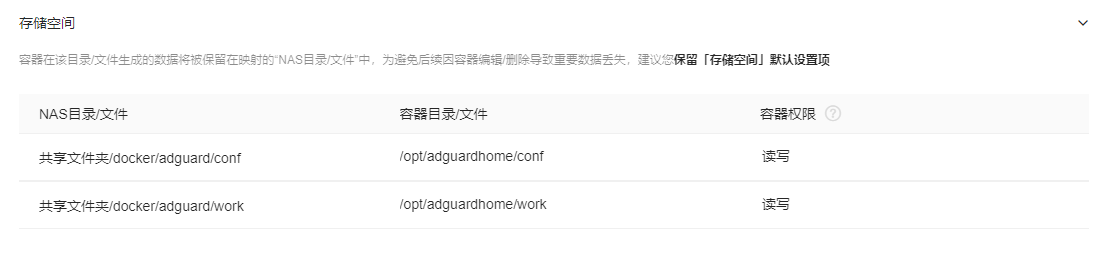

工作目录。挂载两个目录,分别是“/opt/adguardhome/conf”和“/opt/adguardhome/work”即可。

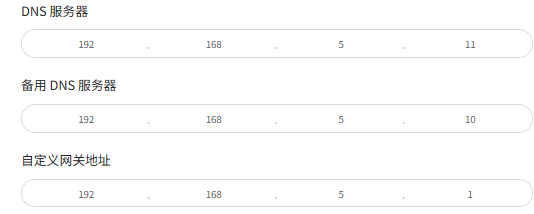

网络模式。按照创建macvlan网络填,IP地址手动指定即可。

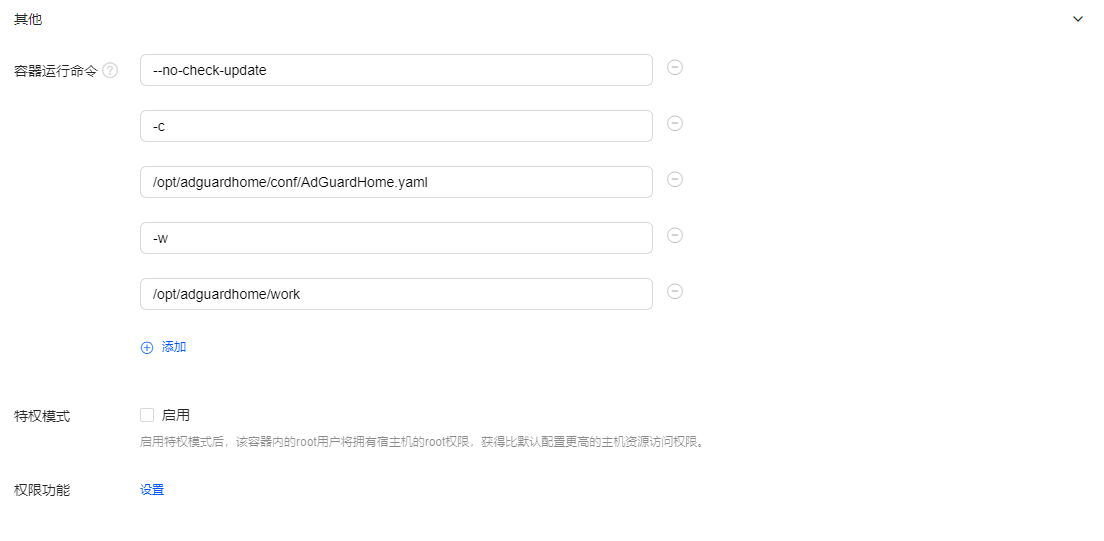

其他设置默认就行

参数设置

参考网上的教程很多,DNS上游服务器建议选择DoT和DoH的,加密不易被记录和拦截。

提供支持:

🚀 2025最新版 | 国内外最全免费加密DNS(DoH/DoT)清单,提速、隐私、防劫持,一站搞定!收藏这一篇就够了。 - 知乎

路由器DHCP设置

Comments NOTHING